一项与韩国有关的网络间谍活动利用金山 WPS Office 中现已修补的关键远程代码执行漏洞的零日利用来部署名为 SpyGlace 的定制后门。

据网络安全公司 ESET 和 DBAPPSecurity 称,此次活动是由一个名为APT-C-60的威胁行为者发起的。这些攻击被发现使用恶意软件感染中国和东亚用户。

该安全漏洞为CVE-2024-7262(CVSS 评分:9.3),源于对用户提供的文件路径缺乏适当的验证。该漏洞本质上允许攻击者上传任意 Windows 库并实现远程代码执行。

ESET表示,该漏洞“允许通过劫持 WPS Office 插件组件 promecefpluginhost.exe 的控制流来执行代码”,并补充说它发现了另一种实现相同效果的方法。第二个漏洞被追踪为CVE-2024-7263(CVSS 评分:9.3)。

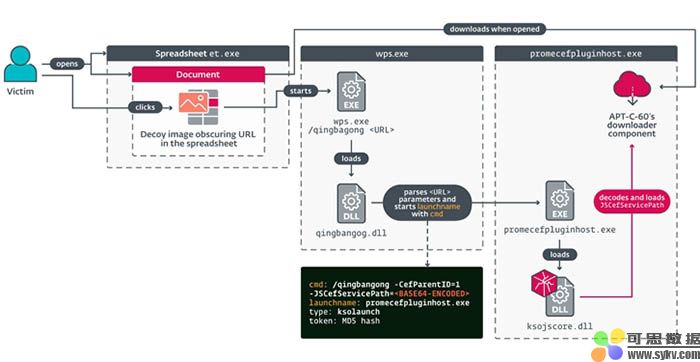

APT-C-60 策划的攻击利用该漏洞进行一键攻击,该攻击以带有陷阱的电子表格文档的形式出现,并于 2024 年 2 月上传至 VirusTotal。

具体来说,该文件嵌入了一个恶意链接,当点击该链接时,会触发多阶段感染序列以传递 SpyGlace 木马,这是一个名为 TaskControler.dll 的 DLL 文件,具有文件窃取、插件加载和命令执行功能。

安全研究员 Romain Dumont 表示:“漏洞开发人员在电子表格中嵌入了电子表格行和列的图片,以欺骗用户并使其相信该文档是普通的电子表格。恶意超链接与图像相连,因此单击图片中的单元格即可触发漏洞。”

据北京网络安全供应商 ThreatBook 称, APT-C-60自 2021 年以来一直活跃,而 SpyGlace早在 2022 年 6 月就已在野外被发现。

Dumont 说:“无论该组织是开发还是购买了 CVE-2024-7262 漏洞,都肯定需要对应用程序内部进行一些研究,同时也需要了解 Windows 加载过程的行为方式。”

“该漏洞非常狡猾,因为它具有足够的欺骗性,可以诱使任何用户点击看似合法的电子表格,同时还非常有效和可靠。选择 MHTML 文件格式允许攻击者将代码执行漏洞转变为远程漏洞。”

此前,这家斯洛伐克网络安全公司指出,Pidgin 消息应用程序的恶意第三方插件 ScreenShareOTR(或 ss-otr)包含代码,负责从命令和控制 (C&C) 服务器下载下一阶段二进制文件,最终导致DarkGate恶意软件的部署。

“正如广告宣传的那样,该插件的功能包括使用安全的非记录消息 (OTR) 协议的屏幕共享。然而,除此之外,该插件还包含恶意代码,”ESET表示。“具体来说,某些版本的 pidgin-screenshare.dll 可以从 C&C 服务器下载并执行 PowerShell 脚本。”

该插件还包含键盘记录和截图功能,现已从第三方插件列表中删除。建议已安装该插件的用户立即将其删除。

此后,ESET 发现,一款名为Cradle (“cradle[.]im”)的应用程序中也发现了与 ScreenShareOTR 相同的恶意后门代码,该应用程序据称是 Signal 消息应用程序的开源分支。自 2023 年 9 月以来,该应用程序已可供下载近一年。

通过运行 PowerShell 脚本下载恶意代码,然后获取并执行已编译的 AutoIt 脚本,最终安装 DarkGate。Cradle 的 Linux 版本提供了一个 ELF 可执行文件,可下载并执行 shell 命令并将结果发送到远程服务器。

另一个常见指标是,插件安装程序和 Cradle 应用程序均使用颁发给名为“INTERREX - SP. Z OO”的波兰公司的有效数字证书进行签名,这表明犯罪者正在使用不同的方法来传播恶意软件。

转载请注明:可思数据 » APT-C-60 组织利用 WPS Office 漏洞部署 SpyGlace 后门

免责声明:本站来源的信息均由网友自主投稿和发布、编辑整理上传,或转载于第三方平台,对此类作品本站仅提供交流平台,不为其版权负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本站联系,我们将及时更正、删除,谢谢。联系邮箱:elon368@sina.com